El impacto de DORA es amplio y profundo. Si bien algunas áreas no son nuevas para muchas organizaciones, DORA refuerza muchas de las buenas prácticas de ingeniería defendidas por expertos de la industria en DevOps y DevSecOps durante años. No obstante, se requiere un enfoque transformador debido a la magnitud del cambio potencial.

Al igual que ocurre con los requisitos regulatorios centrados en la tecnología en las diferentes industrias, la buena higiene de ciberseguridad constituye su base.

Cómo sustentan los marcos de control a DORA

Los marcos de control sustentan gran parte del DORA, desde la gestión de riesgos de las TIC, la elaboración de informes y las pruebas hasta la gobernanza. La mayoría de las organizaciones ya disponen de un sólido marco de riesgos y controles, junto con uno o varios CFs, cuya complejidad varía en función de las necesidades de la organización.

A menudo, todo lo que se requiere es que la organización vea estos controles a través de una lente diferente para centrar la atención en la resistencia operativa. Es esencial disponer de un metamarco sólido, que se corresponda con los marcos de control necesarios y se vincule a los controles de aplicación requeridos para cumplir los requisitos de control necesarios.

Están apareciendo marcos que se corresponden directamente con los artículos del DORA, como el Marco de Controles Seguros, lo que permite a las organizaciones ampliar sus procesos de evaluación de controles y evaluar los controles aplicables a DORA. Esto facilita la elaboración de informes internos y el cumplimiento de la normativa.

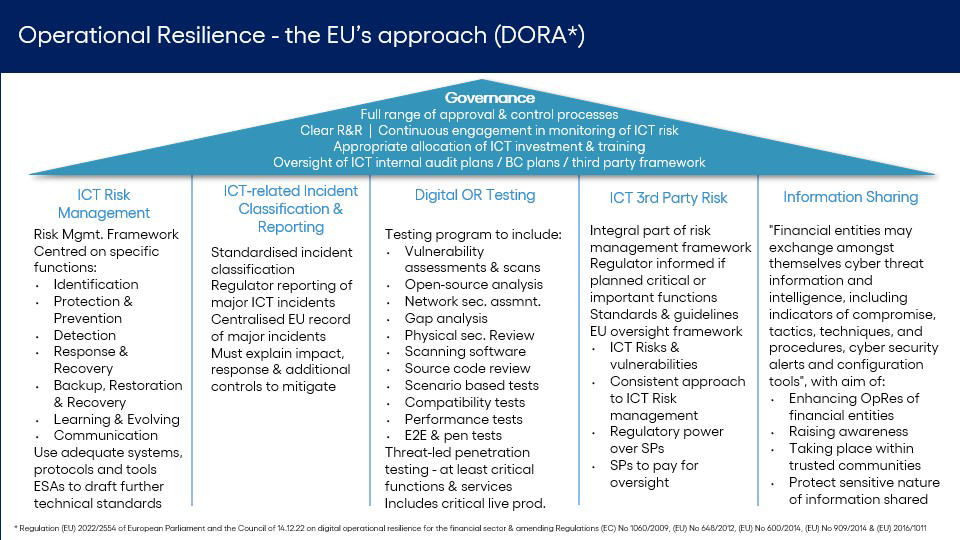

Gobernanza

La clave para lograr la conformidad con DORA es comprender que un solo equipo o función empresarial no puede cumplir los requisitos de forma aislada. La rendición de cuentas y la responsabilidad de cumplir los controles requeridos recaen en múltiples áreas de la empresa. No puede recaer únicamente en el equipo informático, el departamento de Gobernanza, Riesgo y Cumplimiento (GRC) o los altos directivos. Algunas de las preguntas que se podrían formular en este punto son:

- “¿Dispone la organización de una función centralizada lo suficiente financiada y dotada de recursos para gobernar sus necesidades de resiliencia operativa?

- ¿Tiene la organización bien definidas la responsabilidad y la rendición de cuentas del control?

- ¿Coordina la organización la tecnología, la ciberseguridad, la privacidad y el alineamiento con el negocio a través de un comité o consejo asesor de ejecutivos que se reúnen de manera formal y regularmente?"

Pilar 1 . Gestión del riesgo TIC

Adecuar la gestión del riesgo es clave para que las organizaciones identifiquen y evalúen sistemas, servicios y datos que se procesan y decidir si todo se ha hecho pensando en cumplir con el nivel de resiliencia exigido. Algunas de las preguntas para evaluar la madurez de la gestión del riesgo TCI son:

- “¿La organización identifica y documenta los riesgos, tanto internos como externos?

- ¿Se ajusta la estrategia de ciberseguridad de la organización a las áreas clave de identificación, protección y prevención, detección, respuesta y recuperación, y copias de seguridad y recuperación, además de cubrir adecuadamente el aprendizaje y el desarrollo y las comunicaciones?"

A continuación, se aplican los controles adecuados para gestionar cualquier exposición al riesgo identificada, lo que permite utilizar controles proporcionados de forma rentable. El uso de un marco de control centralizado permite a la organización comprender qué controles tecnológicos, de personas y de procesos existen (a través de la automatización, el proceso o de otro modo), o identificar cualquier laguna.

Se puede utilizar una gama de conjuntos de control alineados con la infraestructura local, en la nube o híbrida. La selección del conjunto adecuado ayuda a las organizaciones a comprender lo que existe y a identificar cualquier laguna. Algunos ejemplos son:

- Alianza de seguridad cloud - Matriz de controles en la nube (CSA CCM)

- Serie ISO 27000 Series

- NIST 800-53

- Marcos de controles de seguridad (SCF)

Pilar 2. Notificación de incidentes relacionados con las TIC

Para mantener los sistemas críticos y minimizar la interrupción es importante asegurar que se dispone de los procesos de gestión del incidente, con el objetivo de brindar alertas tempranas de los mismos y darles respuesta rápidamente. Las organizaciones también deben asegurar la existencia de canales de comunicación y notificación cuando sea necesario para tratar las acciones de seguimiento y asegurarse de que los altos directivos y las partes interesadas estén informados.

Disponer de controles para cubrir la gestión de incidentes ayudará en gran medida a una organización a calibrar y cumplir sus requisitos DORA para la gestión y notificación de incidentes. Las preguntas para evaluar la madurez actual de los informes de incidentes relacionados con las TIC de una organización pueden ser:

- "¿Establece la organización un equipo integrado de representantes de ciberseguridad, TI y funciones empresariales que son capaces de identificar, categorizar y abordar incidentes de seguridad y actuar en consecuencia?

- ¿La organización informa de los incidentes

- Internamente al personal correspondiente dentro de los plazos definidos por la organización; y

- externamente a las autoridades reguladoras y a las partes afectadas, según sea necesario?

- ¿Incorpora la organización las lecciones aprendidas de analizar y resolver incidentes de ciberseguridad y privacidad para reducir la probabilidad o el impacto de futuros incidentes? “

Pilar 3. Pruebas de resistencia operativa digital

Para comprender plenamente si los sistemas están adecuadamente protegidos frente a los ataques, es clave garantizar que se lleven a cabo pruebas de penetración. Esto permitirá su capacidad para resistir a actores de amenazas altamente motivados y capaces. Por ello, la normativa DORA exige que las grandes empresas realicen pruebas de penetración dirigidas por amenazas (TLPT) en todos los sistemas críticos e importantes al menos cada 3 años. Pero, a diferencia de las pruebas de penetración normales, es necesario realizar TLPT en sistemas en producción para obtener una visión real, en lugar de realizar pruebas en versiones de los sistemas que no están operativas.

En este tipo de pruebas, es fundamental seleccionar el socio adecuado para la recopilación de información, así como el socio para las pruebas de penetración. Esta actividad requiere una planificación intensiva y necesita la aportación y el apoyo de una serie de partes interesadas internas para garantizar que se incluye todo el alcance de los sistemas críticos. También es importante que los equipos internos no estén al tanto de los detalles de las pruebas, ya que esto puede impedir la eficacia de las pruebas y que los equipos de respuesta tengan una ventaja injusta a la hora de responder a los ataques. Las preguntas para evaluar la madurez del enfoque de pruebas de la organización incluyen:

- "¿La organización utiliza un evaluador independiente o un equipo de penetración para realizar pruebas de penetración?

- ¿Realiza la organización pruebas de penetración en sistemas y aplicaciones?

- ¿Detecta la organización vulnerabilidades y errores de configuración mediante el escaneo recurrente de vulnerabilidades en sistemas y aplicaciones?"

DORA se refiere a la necesidad de realizar pruebas adecuadas, como evaluaciones y escaneos de vulnerabilidades, análisis de fuentes abiertas, evaluaciones de seguridad de redes, análisis de brechas, revisiones de seguridad física, cuestionarios y soluciones de software de escaneo, revisiones de código fuente cuando sea factible, pruebas basadas en escenarios, pruebas de compatibilidad, pruebas de rendimiento, pruebas de extremo a extremo y pruebas de penetración. Este enfoque no es nada nuevo, pero lo que sí hace es tratar de codificar las buenas prácticas de DevOps.

La organización debe aplicar buenas prácticas de seguridad en el proceso de creación y despliegue. La supervisión periódica también permitirá que los sistemas y servicios se construyan de forma segura y se comprueben con regularidad para identificar cualquier desviación en el cumplimiento lo antes posible, permitiendo que los procesos de seguridad se ajusten cuando se identifiquen incumplimientos. Este tipo de planteamiento se denomina "desplazamiento a la izquierda", lo que significa que las pruebas de seguridad se realizan en una fase más temprana del proceso, lo que se traduce en una comercialización más rápida de los nuevos productos, una mayor capacidad de recuperación y un ahorro de costes al evitar costosas repeticiones en fases avanzadas del proceso de entrega. Entre las preguntas que una organización podría plantearse sobre su capacidad actual de pruebas se incluyen:

- "¿Facilita la organización la implementación de prácticas de ciberseguridad y privacidad reconocidas por la industria en la especificación, diseño, desarrollo, implementación y modificación de sistemas y servicios?

- ¿Garantiza la organización que los cambios en los sistemas dentro del ciclo de vida de desarrollo seguro (SDLC) se controlan mediante procedimientos formales de control de cambios?

- ¿Facilita la organización la implantación y supervisión de controles de gestión de vulnerabilidades?"

Pilar 4. Riesgo de terceros en TIC

La organización no solo debe comprender los riesgos derivados del funcionamiento de sus sistemas y servicios, sino que también debe ser consciente de cómo los proveedores externos influyen en el panorama de riesgos de sus operaciones en curso.

DORA proporciona un marco de vigilancia para la supervisión directa de los proveedores de servicios críticos de TIC a terceros, sin embargo, las organizaciones no pueden descuidar sus obligaciones de gestionar el riesgo de TIC a terceros como un componente integral del riesgo de TIC dentro de su marco de gestión de riesgos. Una vez más, esto requiere la necesidad de controles adecuados en este ámbito dentro del marco de control del Pilar 1.

Aunque DORA todavía no ha definido ningún criterio de criticidad para los proveedores de servicios de terceros, una actividad que no hay que descuidar mientras tanto es que las organizaciones se centren en los acuerdos vigentes para los proveedores que suministran servicios o tecnología que han identificado como críticos o importantes para su organización. Ejemplos de tipos críticos de dependencia pueden ser la disponibilidad de infraestructura de nube pública de la talla de Google, AWS o Azure. Pero también podría aplicarse al suministro de conectividad de red externa o al funcionamiento de controles de límites seguros, como cortafuegos gestionados por terceros o redes de distribución de contenidos. Entre las preguntas que se podrían plantear en este punto destacan las siguientes:

- "¿Garantiza la organización que los requisitos de ciberseguridad y privacidad se incluyen en los contratos que se extienden a los subcontratistas y proveedores aplicables?

- ¿La organización identifica, revisa regularmente y documenta la confidencialidad de terceros, los acuerdos de confidencialidad (NDA) y otros contratos que reflejan las necesidades de la organización para proteger los sistemas y los datos?

- ¿Desarrolla la organización un plan para la Gestión de Riesgos en la Cadena de Suministro (SCRM) asociado al desarrollo, adquisición, mantenimiento y eliminación de sistemas, componentes de sistemas y servicios, que incluya la documentación de las acciones mitigadoras seleccionadas y la supervisión del rendimiento con respecto a dichos planes?"

Pilar 5. Intercambio de información

DORA ‘exige’ a las organizaciones compartir información de amenazas cibernéticas e indicadores de compromiso, tácticas y técnicas, pero se debe de hacer una manera controlada con terceros de confianza de un grupo de usuarios cerrado, con el objetivo de mejorar su resiliencia operativa digital aumentando la concienciación sobre las ciberamenazas, así como limitando o impidiendo la capacidad de propagación de las mismas.

Los detalles de la información que se comparte deben ser suficientes para ayudar a otros miembros de la comunidad a beneficiarse y, potencialmente, a responder o tomar medidas preventivas para protegerse, sin dejar de proteger los datos personales de todos los afectados y/o destinatarios. Los acuerdos de intercambio de información deben utilizarse como mecanismo para establecer las condiciones de funcionamiento dentro de la comunidad y deben existir normas que garanticen que todas las partes respetan la confidencialidad empresarial y las leyes de protección de datos.

Además, las organizaciones deben disponer de procesos adecuados de gestión de incidentes, así como de supervisión y alertas oportunas que les permitan reaccionar en consecuencia y compartir la información necesaria según proceda. Entre las cuestiones que deben tenerse en cuenta en relación con la madurez actual de la gestión de incidentes de una organización destacan:

- “¿Implanta la organización un programa de concienciación de amenazas que incluye la capacidad de compartir información en toda la empresa?

- ¿La organización establece contacto con grupos y asociaciones seleccionados dentro de las comunidades de servicios financieros, ciberseguridad y privacidad para:

o Facilitar la educación y formación continua en ciberseguridad y privacidad para el personal de la organización.

o Mantenerse al día de las prácticas, técnicas y tecnologías recomendadas en materia de ciberseguridad y privacidad.

o Compartir información actual relacionada con la seguridad, incluyendo amenazas vulnerabilidades e incidentes?”

Resumen

Las organizaciones necesitan garantizar que su plantilla, procesos y tecnología actuales pueden proteger la operativa del negocio y responder en consecuencia a cualquier acción malintencionada o accidental que pudiera interrumpir el normal funcionamiento de sus sistemas y servicios críticos.

La resiliencia operativa es clave para garantizar que las empresas pueden hacer frente y recuperarse de acontecimiento inesperados, independientemente de cómo se produzcan, para evitar daños a los consumidores, daños a la integridad del mercado y/o daños irreparables a sí mismas, permitiendo el rápido retorno a las operaciones de sus servicios empresariales críticos.

Para saber cómo Cognizant puede ayudarte con todos los aspectos de proceso de cumplimiento DORA, lee el artículo Por qué necesitas un socio multidisciplinar para aplicar la Ley de Resiliencia Operativa Digital. Para obtener más información, visita la sección Consultoría de nuestro sitio web.